Polscy tropiciele mionów zwiększają potencjał badawczy LHC

4 sierpnia 2016, 05:52Za błyskawiczne wskazanie najciekawszych zdarzeń w detektorze CMS, jednym z głównych eksperymentów przy LHC, odpowiada specjalny system selekcji. Pełniący kluczową rolę w poszukiwaniu nowych zjawisk fizycznych układ został gruntownie zmodernizowany przez fizyków i inżynierów z Polski.

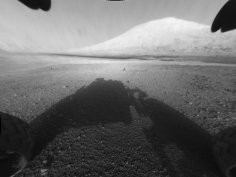

Koniec misji pozaziemskiego śmigłowca. Ingenuity działał 30-krotnie dłużej niż planowano

29 stycznia 2024, 10:56Przed 11 dniami, 18 stycznia, marsjański helikopter Ingenuity odbył swój 72. i – jak się okazuje – ostatni lot. Śmigłowiec znajduje się w pozycji pionowej i komunikuje się z centrum kontroli, jednak obrazy z 18 stycznia, które w tym tygodniu trafiły na Ziemię, pokazują, że co najmniej jedna z łopat wirnika uległa uszkodzeniu przy lądowaniu i maszyna nie jest zdolna do lotu, oświadczyła NASA. Misja Ingenuity na Marsie dowiodła, że poza Ziemią możliwy jest kontrolowany lot za pomocą śmigieł.

Gates nie wierzy w sukces Google'a

30 lipca 2007, 11:29Bill Gates w wywiadzie dla The New York Times stwierdził, że nie wierzy w to, iż zapowiadane oprogramowanie Google’a dla telefonów komórkowych może zagrozić pozycji Microsoftu na tym rynku.

Zarazili sieci energetyczne

9 kwietnia 2009, 10:22Amerykański kontrwywiad alarmuje, że zagraniczni szpiedzy od lat penetrują sieci energetyczne i instalują w nich szkodliwe oprogramowanie. O działalność taką podejrzewane są Rosja i Chiny.

Leafsnap - rozpoznawanie drzewa przez komórkę

8 czerwca 2011, 16:43Użytkownicy iPadów oraz iPhone'ów mogą teraz wykorzystać swoje urządzenia do rozpoznawania drzew i jednocześnie przyczynić się do wzbogacenia wiedzy o naszej planecie. W Smithsonian Institution powstała aplikacja, która dzięki sfotografowaniu liścia rośliny pozwala ją rozpoznać.

Roboty przejmą 30% stanowisk pracy?

7 października 2014, 08:22Zdaniem analityków Gartnera drony i inne roboty zastąpią do 2025 roku 33% pracowników. Taką opinię wygłosili podczas konferencji Symposium/ITxpo.

Windows 7 bez antywirusa nie dostanie poprawek na Spectre i Meltdown

1 marca 2018, 11:08System Windows 7, w którym nie zainstalowano skanera antywirusowego nie otrzyma styczniowych i lutowych poprawek. Oznacza to, że komputery z tym systemem nie będą chronione przed dziurami Spectre i Meltdown.

Komputer dla psa

16 stycznia 2008, 11:49Czemu on tak szczeka? Ta myśl zagościła w głowie niejednego właściciela, który nie mógł rozgryźć, o co chodzi jego czworonożnemu przyjacielowi. Teraz człowieka wspomoże program komputerowy, który ucząc się, nie tylko tworzy kategorie szczeków (na zabawkę, z nudów, zaczepnych itp.), ale także rozpoznaje tożsamość psa na podstawie głosu. Csaba Molnár i zespół z węgierskiego Eötvös Loránd University twierdzą, że to najprecyzyjniejsze obecnie narzędzie analizy sposobów komunikowania się zwierząt (Animal Cognition).

Komórka pozwoli "widzieć przez ściany"

10 marca 2010, 13:30University of South Australia i Nokia rozwijają aplikację, która pozwoli użytkownikom telefonów komórkowych... widzieć przez ściany. Za proponowanym rozwiązaniem będą stały serwisy mapowe wyposażone w opcje "widoku ulicy" oraz zaawansowane rozwiązania technologiczne.

Curiosity przygotowywany do aktualizacji oprogramowania

10 sierpnia 2012, 09:25NASA przygotowuje się do aktualizacji oprogramowania łazika Curiosity. To ryzykowna operacja, która zajmie kilka dni. Jeśli coś pójdzie źle, kontakt z pojazdem może zostać na zawsze utracony